Die Evolution der Kryptomining-Algorithmen

Die Welt des Kryptominings hat seit der Einführung von Bitcoin im Jahr 2009 eine beeindruckende Entwicklung durchgemacht. Was einst mit einfachen CPUs in den Computern von Enthusiasten begann, hat sich zu einer hochspezialisierten Industrie entwickelt, die von leistungsstarken ASICs und komplexen Algorithmen angetrieben wird. Diese Evolution hat nicht nur die Art und Weise verändert, wie Kryptowährungen geschürft werden, sondern auch die Sicherheit und Integrität der zugrunde liegenden Netzwerke erhöht. In diesem Kontext werden wir die faszinierende Reise der Kryptomining-Algorithmen von ihren Anfängen bis zu den heutigen komplexen Systemen erkunden.

Was ist Kryptomining?

Kryptomining, auch als Cyber-Mining bezeichnet, ist der Prozess der Validierung von Kryptowährungstransaktionen und der Hinzufügung dieser Transaktionen zu einem öffentlichen Hauptbuch, bekannt als Blockchain. Dieser Prozess ist entscheidend für die Integrität und Sicherheit einer Kryptowährung und wird durch die Lösung komplexer mathematischer Probleme erreicht.

Die Rolle von Algorithmen im Kryptomining

Algorithmen sind das Herzstück des Kryptominings. Sie bestimmen, wie schnell und effizient ein Miner Transaktionen validieren kann. Im Laufe der Zeit haben sich diese Algorithmen erheblich weiterentwickelt, um den steigenden Anforderungen an Sicherheit und Effizienz gerecht zu werden. Von den Anfängen des Bitcoin-Minings, das auf dem Proof-of-Work (PoW) Algorithmus basiert, bis hin zu modernen Algorithmen, die in verschiedenen Kryptowährungen verwendet werden, hat sich viel verändert.

Ziel dieses Artikels

Dieser Artikel zielt darauf ab, die Evolution der Kryptomining-Algorithmen im Detail zu erforschen. Wir werden die Reise von den Anfängen des Bitcoin-Minings bis zu den heutigen komplexen Systemen nachvollziehen. Dabei werden wir auch die Auswirkungen dieser Entwicklung auf Einzelminer und Mining-Pools beleuchten.

Der Beginn des Kryptominings: Die Genesis von Bitcoin

Die Geburt von Bitcoin und der ursprüngliche Algorithmus

Bitcoin wurde 2009 von einer unbekannten Person oder Gruppe unter dem Pseudonym Satoshi Nakamoto eingeführt. Der ursprüngliche Algorithmus, der für das Bitcoin-Mining verwendet wurde, ist als SHA-256 (Secure Hash Algorithm 256-Bit) bekannt. Dieser Algorithmus war relativ einfach im Vergleich zu den heutigen komplexen Algorithmen und konnte sogar auf herkömmlichen Computern ausgeführt werden.

Wie die ersten Miner arbeiteten

Die ersten Bitcoin-Miner waren Enthusiasten, die ihre persönlichen Computer und später Grafikkarten (GPUs) verwendeten, um die mathematischen Probleme zu lösen, die für die Transaktionsvalidierung erforderlich sind. Zu dieser Zeit war die Belohnung für das Mining eines Blocks 50 Bitcoins, und die Schwierigkeit der zu lösenden Probleme war viel niedriger als heute.

| Hardware-Typ | Hashrate | Energieverbrauch | Belohnung |

|---|---|---|---|

| Persönlicher PC | Niedrig | Mittel | 50 BTC |

| GPU | Mittel | Hoch | 50 BTC |

Die Rolle von Proof of Work (PoW) im frühen Bitcoin-Mining

Proof of Work (PoW) ist ein Konsensalgorithmus, der in der ursprünglichen Bitcoin-Blockchain verwendet wurde. Er erfordert, dass Miner komplexe mathematische Probleme lösen, um Transaktionen zu validieren und neue Blöcke zur Blockchain hinzuzufügen. PoW war entscheidend für die Sicherheit und Integrität der Bitcoin-Blockchain, da es eine erhebliche Menge an Rechenleistung erfordert, um einen Angriff auf das Netzwerk durchzuführen.

Abschnitt: Warum PoW wichtig war

- Sicherheit: PoW stellt sicher, dass alle Transaktionen in der Blockchain authentisch sind.

- Dezentralisierung: Durch die Verwendung von PoW konnte jeder, der die notwendige Hardware besaß, am Mining teilnehmen.

- Unveränderlichkeit: Einmal hinzugefügte Blöcke können nicht ohne erheblichen Rechenaufwand geändert werden, was die Integrität der Blockchain erhöht.

Der Aufstieg des GPU-Minings

Übergang von CPU zu GPU

Während die ersten Bitcoin-Miner hauptsächlich CPUs (Central Processing Units) für das Mining verwendeten, wurde bald klar, dass GPUs (Graphics Processing Units) effizienter und schneller bei der Lösung der mathematischen Probleme waren. Der Übergang von CPU zu GPU markierte eine wichtige Phase in der Evolution des Kryptominings. GPUs konnten mehrere Berechnungen gleichzeitig durchführen, was die Hashrate und damit die Wahrscheinlichkeit, einen Block zu minen, erheblich erhöhte.

| Hardware-Typ | Hashrate | Energieverbrauch | Zugänglichkeit |

|---|---|---|---|

| CPU | Niedrig | Niedrig | Hoch |

| GPU | Mittel bis Hoch | Mittel | Mittel |

Vor- und Nachteile des GPU-Minings

Vorteile

- Höhere Hashrate: GPUs können mehr Berechnungen pro Sekunde durchführen, was die Effizienz erhöht.

- Flexibilität: GPUs sind flexibler als ASICs und können für verschiedene Algorithmen verwendet werden.

- Kosteneffizienz: Im Vergleich zu ASICs sind GPUs in der Anschaffung oft günstiger.

Nachteile

- Energieverbrauch: GPUs verbrauchen mehr Energie als CPUs, was die Betriebskosten erhöht.

- Wärmeentwicklung: GPUs erzeugen mehr Wärme, was zusätzliche Kühlmaßnahmen erfordert.

Auswirkungen auf Einzelminer

Der Übergang zu GPUs hatte erhebliche Auswirkungen auf Einzelminer. Während CPUs leicht zugänglich und kostengünstig waren, erforderten GPUs eine höhere Anfangsinvestition. Zudem stieg durch die höhere Hashrate die Schwierigkeit der zu lösenden mathematischen Probleme, was wiederum die Bildung von Mining-Pools begünstigte, in denen Miner ihre Ressourcen bündeln konnten.

ASICs Treten auf den Plan

Einführung in Application-Specific Integrated Circuits (ASICs)

Application-Specific Integrated Circuits, kurz ASICs, sind speziell entwickelte Chips, die für eine bestimmte Aufgabe optimiert sind. Im Kontext des Kryptominings sind ASICs darauf ausgelegt, bestimmte Mining-Algorithmen extrem effizient auszuführen. Im Gegensatz zu CPUs und GPUs, die für eine Vielzahl von Aufgaben konzipiert sind, können ASICs nur eine spezifische Aufgabe erfüllen, aber das mit einer deutlich höheren Effizienz.

Wie ASICs das Spiel verändert haben

Mit der Einführung von ASICs hat sich die Landschaft des Kryptominings dramatisch verändert. Die extrem hohe Hashrate und Effizienz von ASICs haben die Schwierigkeitsstufe der zu lösenden mathematischen Probleme in die Höhe schnellen lassen. Dies hat dazu geführt, dass der Einsatz von CPUs und GPUs für das Mining vieler Kryptowährungen unrentabel wurde.

Abschnitt: Die Auswirkungen von ASICs

- Konzentration von Mining-Macht: Durch die hohe Effizienz von ASICs konzentriert sich die Mining-Macht zunehmend in den Händen weniger, großer Mining-Farmen.

- Barrieren für Einsteiger: Die hohen Kosten und die spezialisierte Natur von ASICs stellen eine Barriere für Einzelminer dar.

- Energieverbrauch: Obwohl ASICs effizienter sind, ist ihr absoluter Energieverbrauch oft höher, was ökologische Bedenken aufwirft.

Der Aufstieg der Mining-Pools

Da ASICs die Schwierigkeit und den Wettbewerb im Kryptomining erhöht haben, ist die Bildung von Mining-Pools populärer denn je geworden. In diesen Pools bündeln Miner ihre Rechenleistung, um die Chancen auf eine erfolgreiche Blockerstellung und damit auf eine Belohnung zu erhöhen.

Die Komplexitätskurve: Zunehmende Mathematische Herausforderungen

Wie Algorithmen im Laufe der Zeit komplexer geworden sind

Die Komplexität der Algorithmen im Kryptomining hat im Laufe der Jahre stetig zugenommen. Dies ist teilweise auf die Einführung leistungsfähigerer Hardware wie GPUs und ASICs zurückzuführen, aber auch auf die Notwendigkeit, die Sicherheit und Integrität der Blockchain zu gewährleisten. Frühe Algorithmen wie SHA-256 waren vergleichsweise einfach, aber moderne Algorithmen integrieren zusätzliche Funktionen und Schichten der Komplexität, um Angriffe zu erschweren.

Einführung neuer Hashing-Techniken

Mit der Zeit wurden verschiedene Hashing-Techniken eingeführt, um die Effizienz und Sicherheit des Minings zu erhöhen. Beispiele hierfür sind Scrypt, das in Litecoin verwendet wird, und Ethash, das in Ethereum zum Einsatz kommt. Diese Techniken verwenden unterschiedliche Ansätze zur Lösung mathematischer Probleme und bieten jeweils eigene Vor- und Nachteile in Bezug auf Sicherheit, Geschwindigkeit und Energieeffizienz.

Was das für den durchschnittlichen Miner bedeutet

Die zunehmende Komplexität der Algorithmen hat mehrere Auswirkungen auf den durchschnittlichen Miner:

- Höhere Einstiegshürden: Die Notwendigkeit spezialisierter Hardware und tieferes technisches Verständnis.

- Geringere Profitmargen: Mit steigender Komplexität und Wettbewerb sinken die potenziellen Gewinne.

- Bedeutung von Mining-Pools: Die Notwendigkeit, sich einem Pool anzuschließen, um konkurrenzfähig zu bleiben, ist größer denn je.

Cloud-Mining: Die Neue Grenze

Was ist Cloud-Mining und wie unterscheidet es sich von traditionellen Methoden?

Cloud-Mining ist eine Form des Kryptominings, bei der die Miner keine physische Mining-Hardware besitzen müssen. Stattdessen mieten oder kaufen sie Rechenleistung von einem Remote-Rechenzentrum. Dies ermöglicht es Einzelpersonen, am Kryptomining teilzunehmen, ohne die technischen Kenntnisse oder die Hardware-Ressourcen zu benötigen, die für das traditionelle Mining erforderlich sind.

Was ist Cloud-Mining und wie unterscheidet es sich von traditionellen Methoden?

Cloud-Mining ist eine Form des Kryptominings, bei der die Miner keine physische Mining-Hardware besitzen müssen. Stattdessen mieten oder kaufen sie Rechenleistung von einem Remote-Rechenzentrum. Dies ermöglicht es Einzelpersonen, am Kryptomining teilzunehmen, ohne die technischen Kenntnisse oder die Hardware-Ressourcen zu benötigen, die für das traditionelle Mining erforderlich sind.

| Kriterium | Traditionelles Mining | Cloud-Mining |

|---|---|---|

| Hardware-Besitz | Ja | Nein |

| Technisches Know-how | Hoch | Niedrig |

| Einstiegskosten | Hoch | Variabel |

| Energieverbrauch | Eigenverantwortlich | Im Preis inbegriffen |

Vor- und Nachteile des Cloud-Minings

Vorteile

- Niedrige Einstiegshürden: Keine Notwendigkeit für technisches Wissen oder teure Hardware.

- Skalierbarkeit: Einfache Anpassung der gemieteten Rechenleistung an die eigenen Bedürfnisse.

- Keine Energiekosten: Die Energiekosten sind im Mietpreis inbegriffen, was die Gesamtkosten senkt.

Nachteile

- Geringere Gewinnmargen: Da ein Teil des Gewinns an den Dienstleister geht, sind die Profitmargen oft geringer.

- Risiko von Betrug: Es gibt viele unseriöse Anbieter im Bereich des Cloud-Minings.

- Weniger Kontrolle: Man hat keine Kontrolle über die tatsächliche Hardware und ist abhängig vom Dienstleister.

Wie es in die Evolution der Kryptomining-Algorithmen passt

Cloud-Mining ist eine natürliche Entwicklung im Kryptomining, insbesondere angesichts der steigenden Komplexität der Algorithmen und der damit verbundenen Hardware-Anforderungen. Es ermöglicht mehr Menschen, am Mining teilzunehmen, und könnte als Reaktion auf die zunehmende Zentralisierung des Minings gesehen werden. Es bietet eine alternative Methode für diejenigen, die nicht die Ressourcen für ein traditionelles Mining-Setup haben.

Die Dunkle Seite: Cryptojacking und Andere Risiken

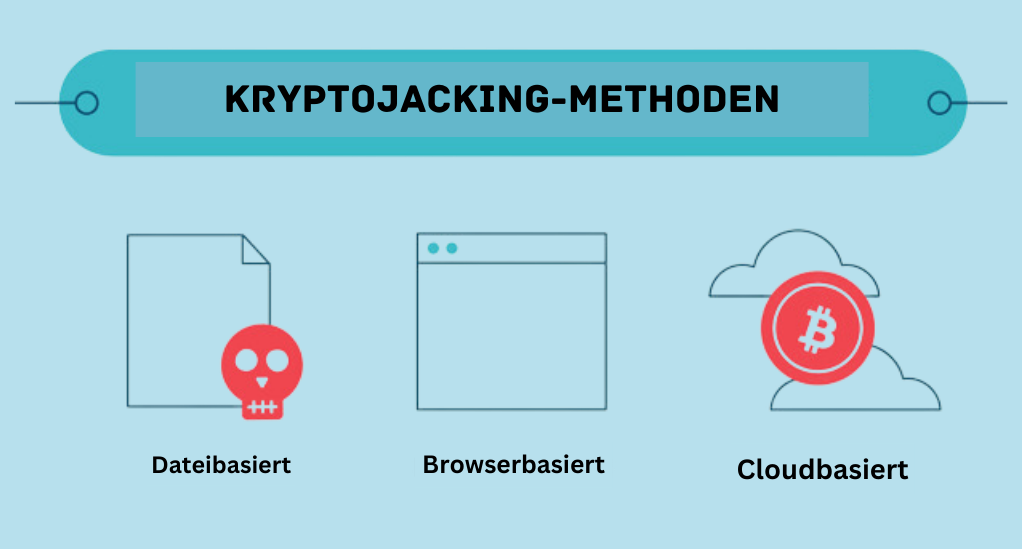

Das Konzept des Cryptojackings

Cryptojacking ist eine Form der Cyberkriminalität, bei der Hacker Malware verwenden, um die Rechenleistung von Computern ohne das Wissen des Eigentümers für das Mining von Kryptowährungen zu nutzen. Dies geschieht oft durch das Einfügen schädlicher Skripte in Websites oder Software, die dann im Hintergrund laufen und Ressourcen für das Mining abzweigen.

Wie Cryptojacking Kryptomining-Algorithmen ausnutzt

Cryptojacking nutzt die gleichen Algorithmen und Techniken, die im legitimen Kryptomining verwendet werden, jedoch ohne die Zustimmung oder das Wissen des Computerbesitzers. Die Malware, die für Cryptojacking verwendet wird, ist oft so konzipiert, dass sie automatisch den effizientesten Algorithmus für die jeweilige Hardware auswählt, um maximale Gewinne zu erzielen.

Maßnahmen zum Schutz vor solchen Risiken

Es gibt verschiedene Maßnahmen, die Einzelpersonen und Organisationen ergreifen können, um sich vor Cryptojacking zu schützen:

- Antiviren-Software: Verwendung von Software, die speziell darauf ausgelegt ist, Cryptojacking zu erkennen und zu blockieren.

- Browser-Erweiterungen: Installation von Erweiterungen, die schädliche Skripte blockieren können.

- Netzwerküberwachung: Überwachung des Netzwerkverkehrs auf ungewöhnliche Aktivitäten, die auf Cryptojacking hindeuten könnten.

Schlussfolgerung

Die Welt des Kryptominings hat eine bemerkenswerte Evolution durchlaufen, angefangen bei den Anfängen des Bitcoin-Minings mit einfachen CPUs bis hin zu den heutigen spezialisierten ASICs und Cloud-Mining-Diensten. Die Algorithmen selbst haben sich in ihrer Komplexität und Effizienz ebenfalls stark weiterentwickelt. Diese Entwicklung war notwendig, um die Sicherheit und Integrität der verschiedenen Kryptowährungsnetzwerke zu gewährleisten, hat jedoch auch zu einer Reihe von Herausforderungen und Risiken geführt, einschließlich der Zentralisierung des Minings und der Gefahren durch Cryptojacking.

Mit der zunehmenden Popularität von Kryptowährungen und der fortlaufenden technologischen Innovation ist zu erwarten, dass die Algorithmen weiterhin an Komplexität und Effizienz gewinnen werden. Cloud-Mining und dezentrale Mining-Pools könnten eine immer wichtigere Rolle spielen, um das Mining für ein breiteres Publikum zugänglich zu machen. Gleichzeitig bleibt die Notwendigkeit bestehen, sich vor den Risiken und Herausforderungen zu schützen, die mit der fortschreitenden Entwicklung einhergehen.